您當(dāng)前位置: 主頁 > IT服務(wù) > 服務(wù)器服務(wù) >

警惕服務(wù)器安全漏洞 一個(gè)數(shù)據(jù)包搞掛一臺(tái)DNS服務(wù)器

2015-09-17 08:59 作者:admin 瀏覽量:

只要發(fā)一個(gè) UDP 數(shù)據(jù)包,就能搞掛一臺(tái) DNS 服務(wù)器。不管是遞歸 DNS 還是權(quán)威 DNS,不管是 bind9 做了什么樣的配置,只要這個(gè)數(shù)據(jù)包被 bind9 進(jìn)程接收了,它就會(huì)立刻拋出異常,終止服務(wù)。(網(wǎng)絡(luò)托管公司)

要及時(shí)得知漏洞信息,建議訂閱你所關(guān)心的發(fā)行版的 Security Tracker。比如 Debian 關(guān)于此次漏洞的 公告 ,從 Source 欄可以鏈接到漏洞來源(一般是 CVE)和其他發(fā)行版的安全公告。Description 是這樣的:

named in ISC BIND 9.x before 9.9.7-P2 and 9.10.x before 9.10.2-P3 allows remote attackers to cause a denial of service (REQUIRE assertion failure and daemon exit) via TKEY queries.

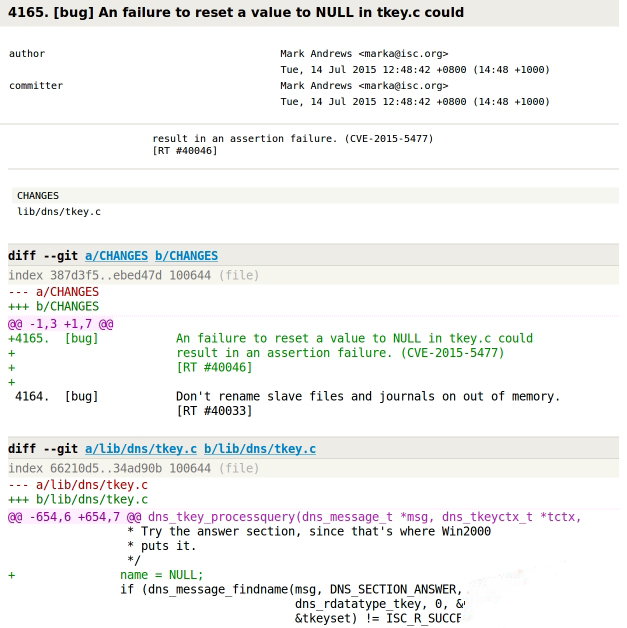

進(jìn)一步了解這個(gè)漏洞的最好途徑就是源碼。修復(fù)這個(gè)漏洞,bind9 的代碼做了哪些修改,漏洞就出在什么地方。問 Google 找到 bind9 的源碼樹( Gitweb ),在 commit log 里能夠發(fā)現(xiàn)這么一行

2015-07-14 Mark Andrewsadd CVE-2015-5477

這只是一個(gè)說明,真正的代碼修改在它之前。我們可以翻閱 commit log,找到真正的代碼修改。

這個(gè)漏洞的修復(fù)很簡(jiǎn)單,只是增加了 name = NULL; 這一句話。問題描述說,非法的數(shù)據(jù)包會(huì)導(dǎo)致 assertion fail 并退出。

DNS 查詢是一個(gè) UDP 數(shù)據(jù)包,提出一個(gè)問題;DNS 服務(wù)器會(huì)響應(yīng)一個(gè) UDP 數(shù)據(jù)包,告訴所查詢問題的答案。DNS 查詢和響應(yīng)的數(shù)據(jù)包格式是相同的,都由問題、回答、權(quán)威信息、附加信息等部分構(gòu)成。(電腦維護(hù)外包)

提醒各運(yùn)營商、高校等升級(jí)自己的 DNS 服務(wù)器。(it外包)

艾銻無限是中國領(lǐng)先IT外包服務(wù)商,專業(yè)為企業(yè)提供IT運(yùn)維外包、電腦維護(hù)、網(wǎng)絡(luò)維護(hù)、網(wǎng)絡(luò)布線、辦公設(shè)備維護(hù)、服務(wù)器維護(hù)、數(shù)據(jù)備份恢復(fù)、門禁監(jiān)控、網(wǎng)站建設(shè)等多項(xiàng)IT服務(wù)外包,服務(wù)熱線:400-650-7820 聯(lián)系電話:010-62684652 咨詢QQ1548853602 地址:北京市海淀區(qū)北京科技會(huì)展2號(hào)樓16D,用心服務(wù)每一天,為企業(yè)的發(fā)展提升更高的效率,創(chuàng)造更大的價(jià)值。

更多的IT外包信息盡在艾銻無限http://www.whgoodly.com

相關(guān)文章

- [網(wǎng)絡(luò)服務(wù)]保護(hù)無線網(wǎng)絡(luò)安全的十大

- [網(wǎng)絡(luò)服務(wù)]無線覆蓋 | 無線天線對(duì)信

- [網(wǎng)絡(luò)服務(wù)]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復(fù)服務(wù)]電腦運(yùn)維技術(shù)文章:win1

- [服務(wù)器服務(wù)]串口服務(wù)器工作模式-服務(wù)

- [服務(wù)器服務(wù)]串口服務(wù)器的作用-服務(wù)維

- [服務(wù)器服務(wù)]moxa串口服務(wù)器通訊設(shè)置參

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運(yùn)維|如何臨時(shí)關(guān)閉

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運(yùn)維|如何重置IE瀏覽

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運(yùn)維|win10系統(tǒng)升級(jí)后

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN簡(jiǎn)介

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN技術(shù)的要求

關(guān)閉

關(guān)閉